Защищаемся от вируса-шифровальщика в доменной сети

Друзья, обращаем ваше внимание, что в настоящее время возросла активность распространения программ-шифровальщиков, распространяемых злоумышленниками в виде рассылок по электронной почте. Данная версия вредоносной программы использует новый более устойчивый алгоритм шифрования и прежние методы расшифровки не работают. А т.к. по своей сути это обыкновенная утилита, сама по себе не являющаяся вирусом, то очень многие антивирусы пропускают и не блокируют ее работу.

Вирус-шифровальщик

Вирус-шифровальщик — это вид программного обеспечения, который при активизации шифрует все пользовательские файлы на компьютере.

Шифровальщики появились еще в 2005 году, Существует множество криптографических вирусов: WannaCry, exPetr, BadRabbitCryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt и т.д.

Цель вируса-шифровальщика — выкуп за ключ расшифрования или специальную программу-декриптор, необходимые для расшифровки файлов.

Вирус-шифровальщик (крипто-троян, крипто вирус, вирус шифровщик, троян шифровальщик), как правило, представляет собой исполняемый файл (*.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat) запакованный в архив и прикрепленный к письму, либо представлен в виде гиперссылки на данный архив. Такой файл обязательно будет запакованным в архив, т.к. любой правильный почтовый сервис не допустит пересылку исполняемого файла в открытом виде. В подавляющем большинстве случаев, обычный пользователь попытается открыть вложение прямо из письма. В результате чего, архив с файлом сначала распакуется во временную папку, и уже оттуда произойдет запуск вредоносного файла. Поэтому, достаточно простым и некритичным для пользователей, дополнительным способом защиты от этой угрозы, помимо антивирусного ПО, будет запрет запуска исполняемых файлов из временных папок.

Инструкция по настройке групповой политики

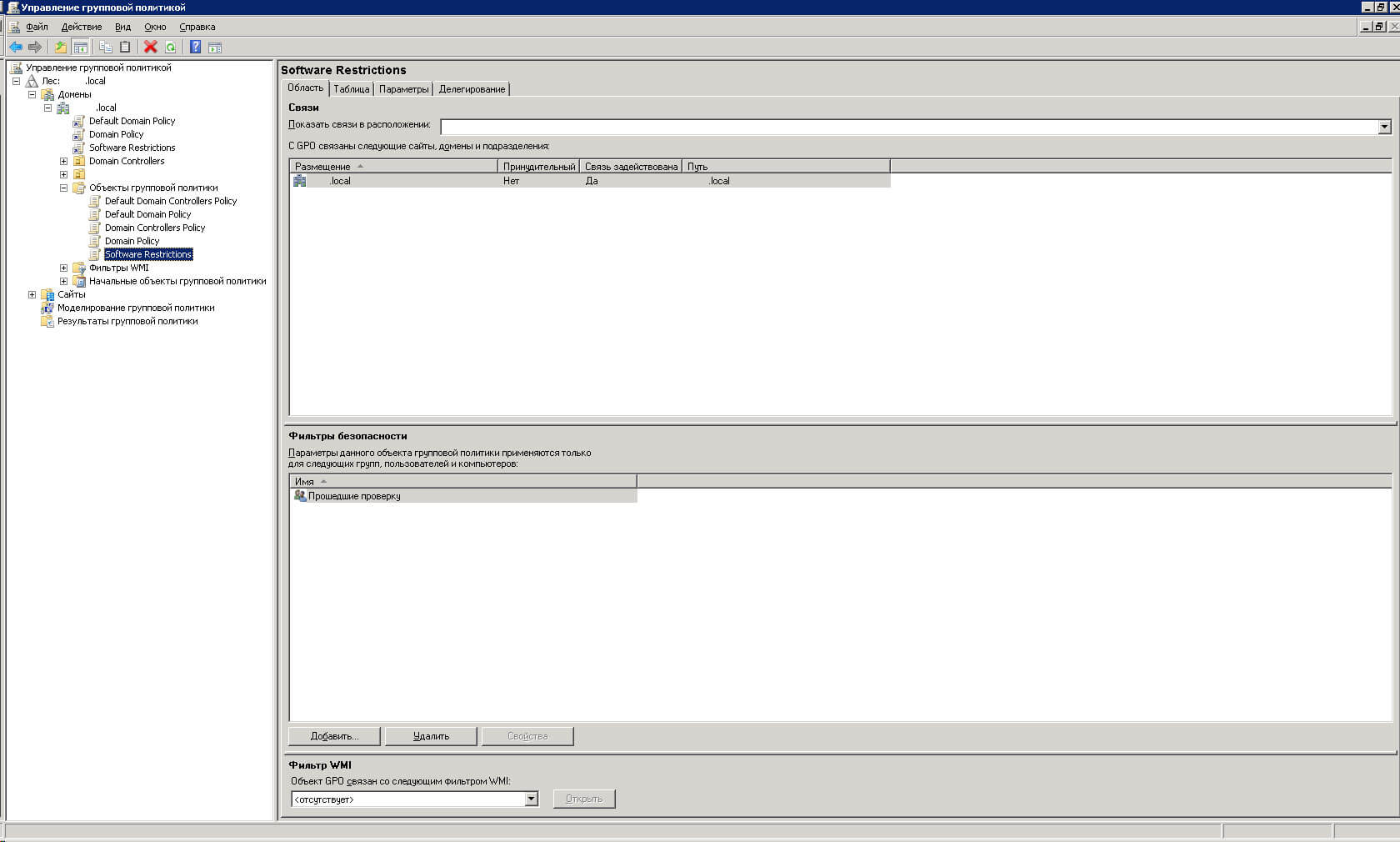

1) Заходим в оснастку «Управление групповой политикой»

2) Создаем новый объект групповой политики. Назовем, к примеру, Software Restrictions.

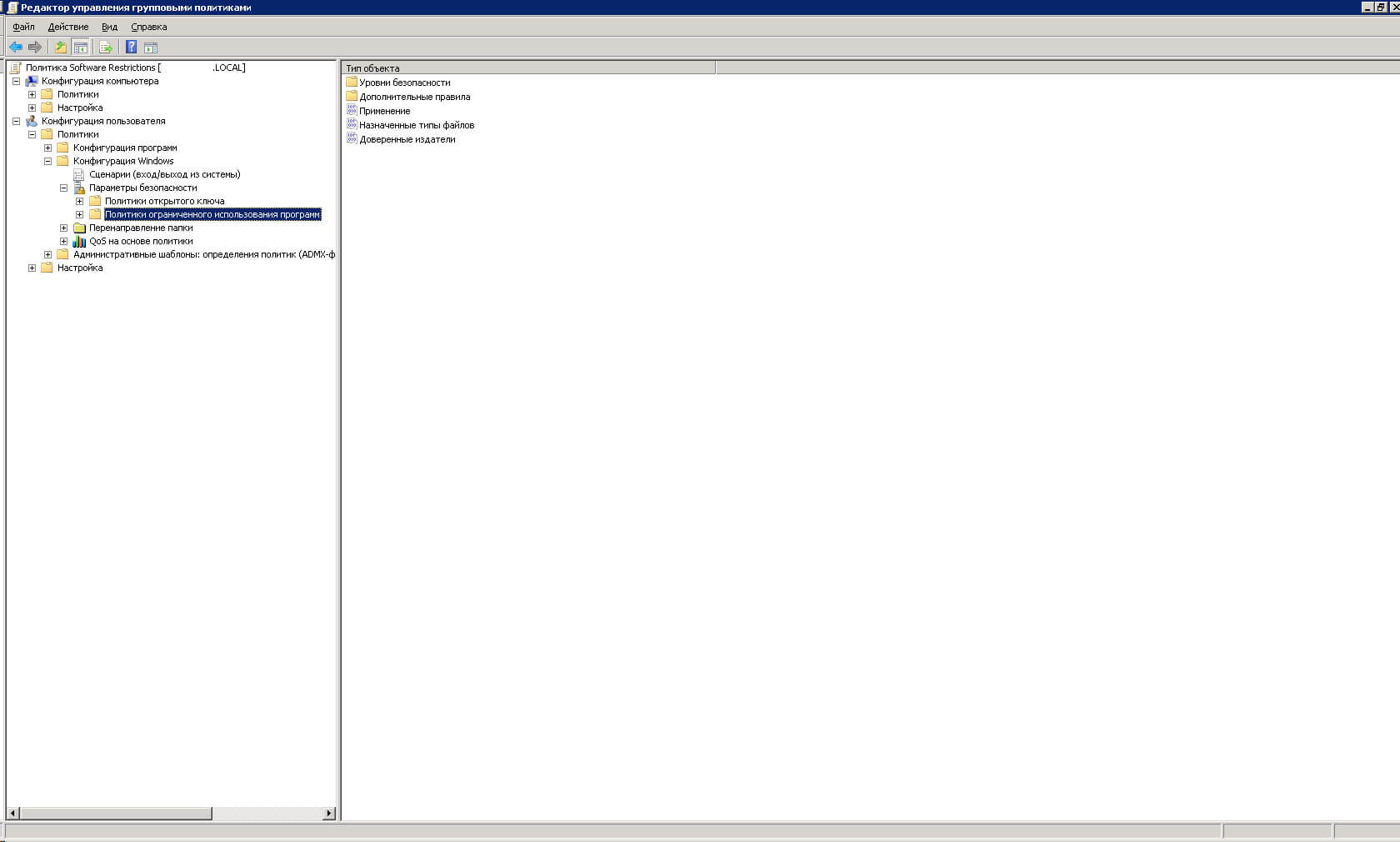

3) Заходим в редактирование объекта и переходим по следующему пути: Конфигурация пользователя – Политики – Конфигурация Windows – Параметры безопасности — Политики ограниченного использования программ. Настраиваем политику для доменных пользователей, чтобы у локальных администраторов осталась возможность запуска и установки программ.

4) Изначально там будет пусто и нужно создать политики по-умолчанию. Правой кнопкой по разделу и выбрать «Создать политики…». Появятся два раздела «Уровни безопасности» и «Дополнительные правила». В Уровнях безопасности задается поведение программ по-умолчанию. Исходное значение «Неограниченный», т.е. запуск программ регулируется правами пользователя и Дополнительными правилами. В параметре «Назначенные типы файлов» можно посмотреть и изменить список файлов, которые Windows считает исполняемыми.

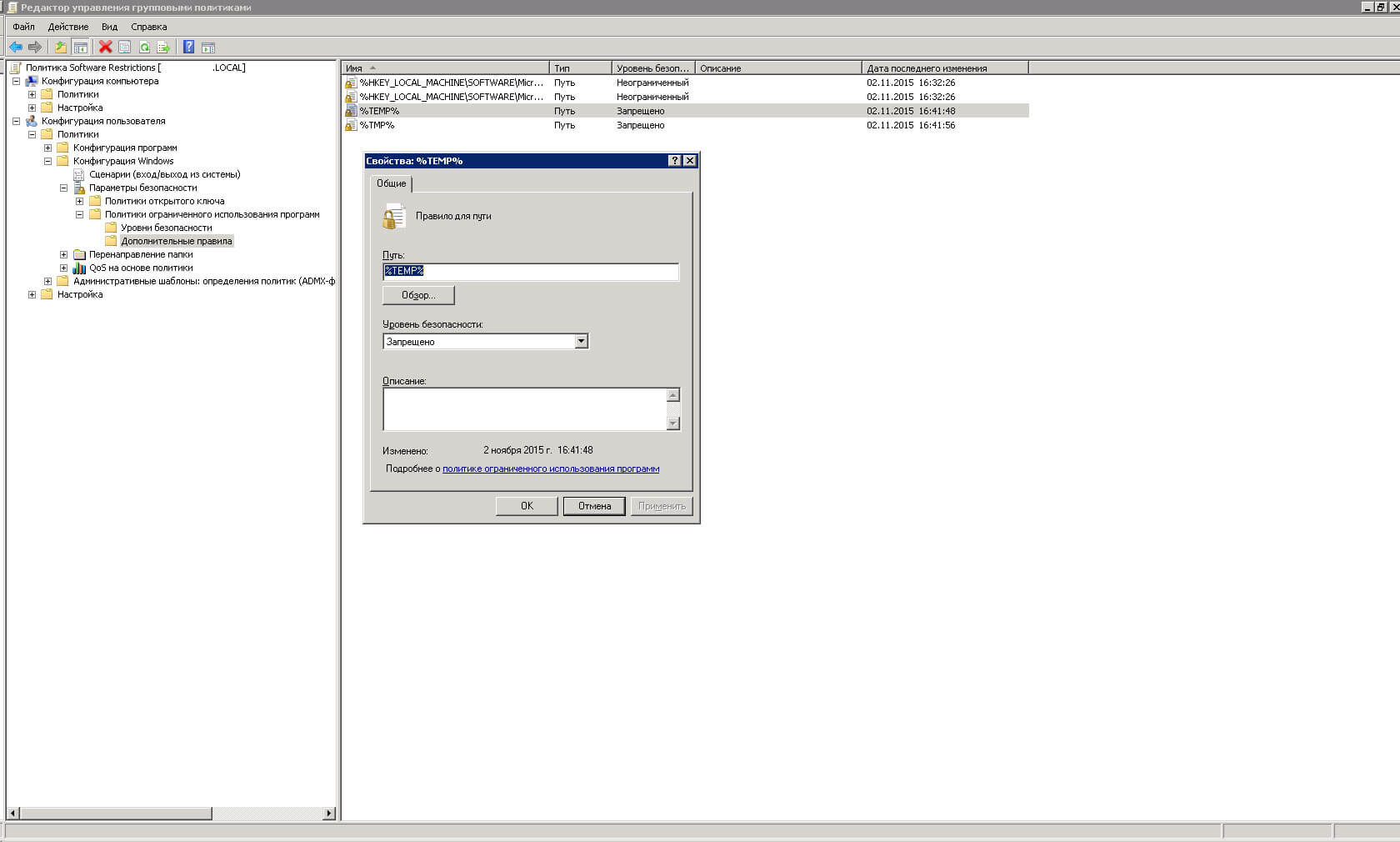

5) Далее создаем правила, запрещающие запуск исполняемых файлов в указанных папках. Правой кнопкой – Создать правило для пути. Указываем путь и уровень безопасности «Зпрещено». В итоге должно получиться 6 правил для следующих путей:

%TEMP%

%TMP%

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\OLK*

%USERPROFILE%\Local Settings\Temporary Internet Files\Content.Outlook

%USERPROFILE%\Local Settings\Temporary Internet Files\OLK*

6) В Фильтре безопасности новосозданного объекта групповой политики можно указать конкретные группы или пользователей, к которым необходимо применить данную политику, а затем применить политику ко всему домену. Либо не трогать Фильтры безопасности и применить политику к нужным контейнерам.

Понравилась статья? Поделись!